bs4core

Logowanie dwuskładnikowe (2FA)

Logowanie dwuskładnikowe (2FA) w bs4 core to metoda zabezpieczenia konta, która wymaga od użytkownika podania dwóch niezależnych czynników uwierzytelniających w celu potwierdzenia tożsamości. Główne zalety 2FA to zwiększone bezpieczeństwo i ochrona przed nieuprawnionym dostępem, nawet jeśli ktoś zdobył lub złamał hasło.

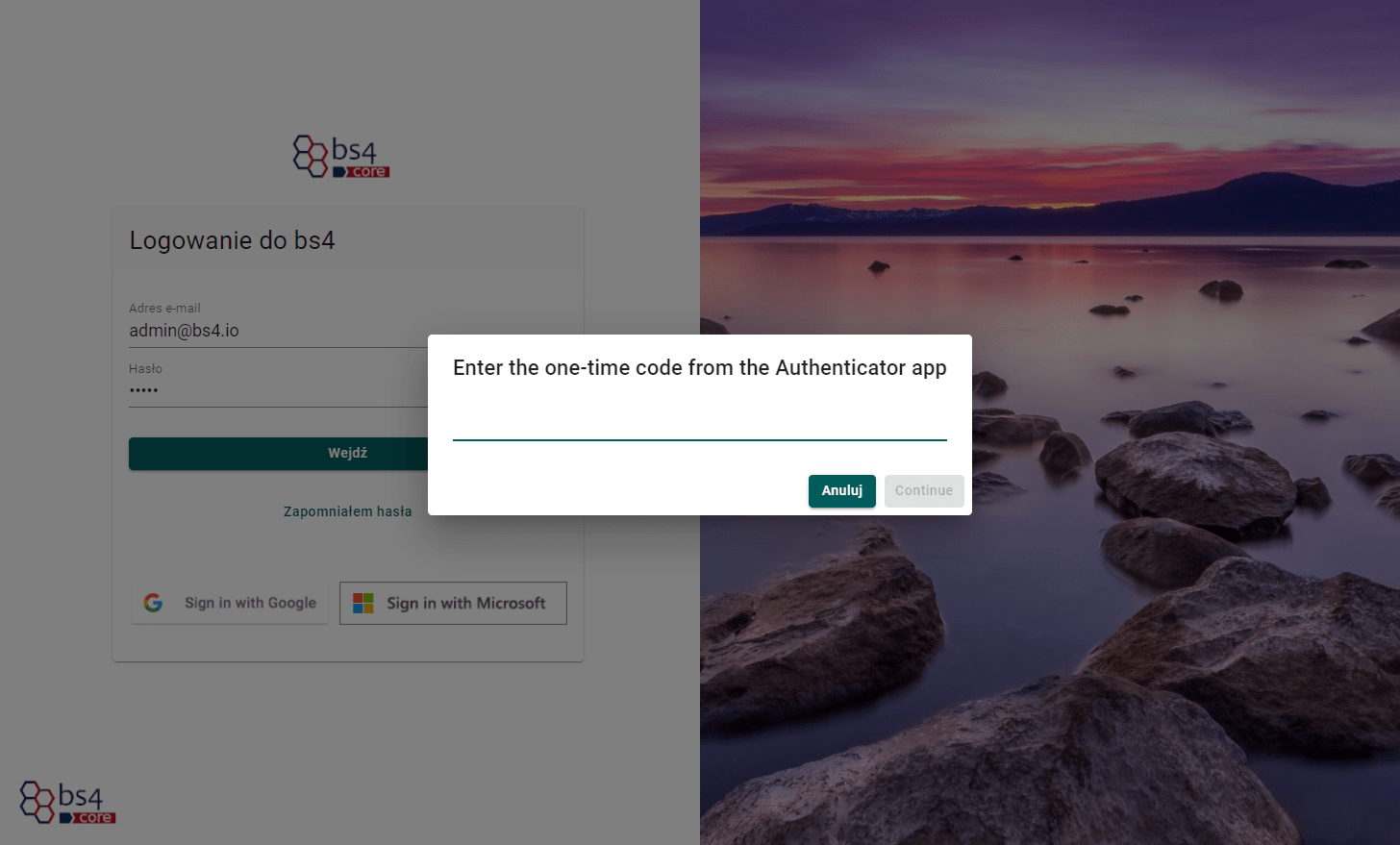

W bs4 core pierwszym etapem logowania jest wprowadzenie loginu (adresu e-mail) i hasła użytkownika. Może to się odbyć poprzez skorzystanie z logowania przez konto Microsoft lub Google.

Drugim (opcjonalnym lub obowiązkowym zależnie od administratora systemu) etapem jest wprowadzenie kodu jednorazowego wygenerowanego przez aplikację zainstalowaną na telefonie komórkowym (np. Google Authenticator).

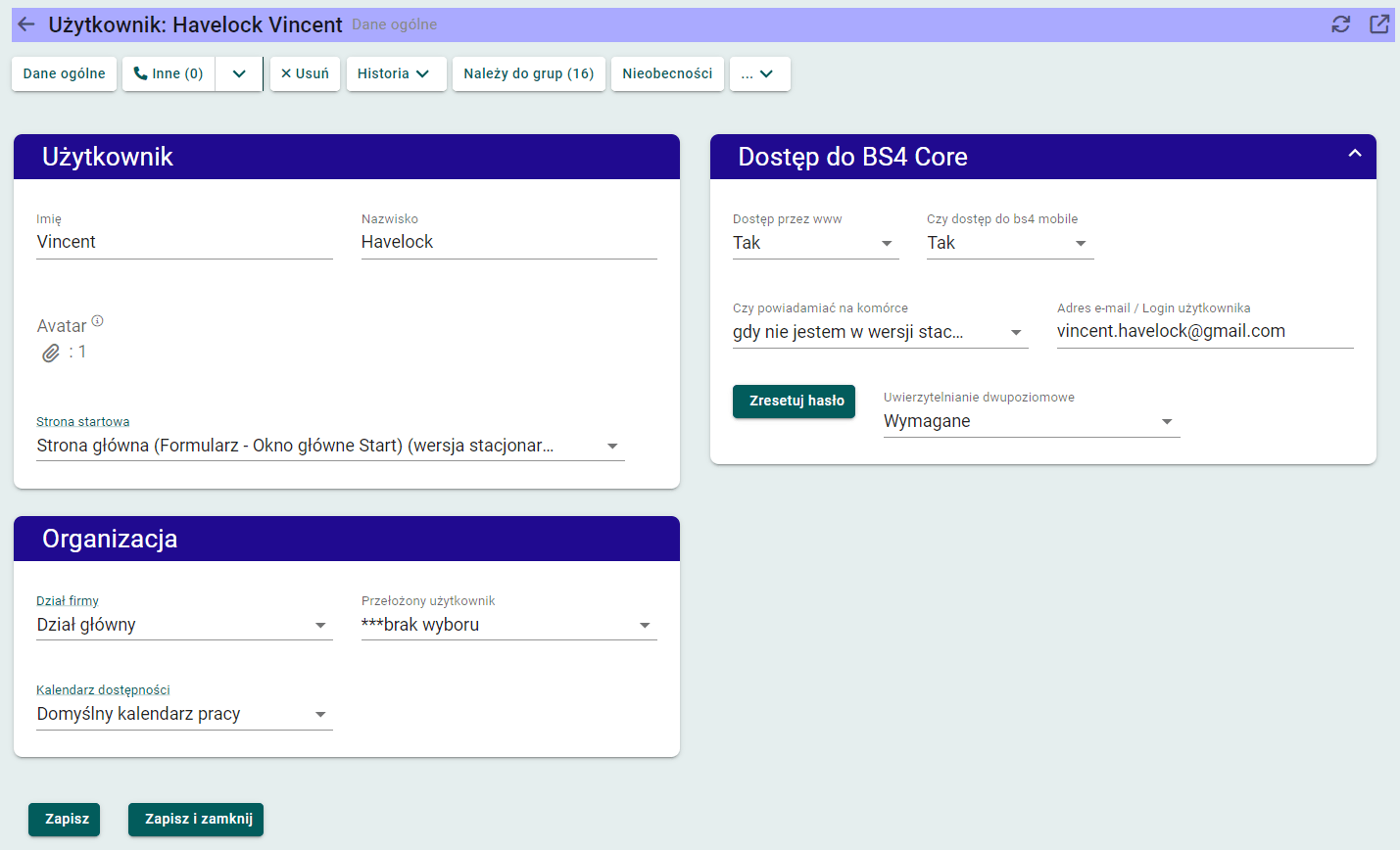

Administrator decyduje czy wprowadzenie kodu będzie obowiązkowe przy każdym logowaniu, czy wystarczy wprowadzić go raz na kilka dni – pod warunkiem korzystania z tego samego urządzenia (przeglądarki, komputera), dla którego kod był wprowadzony.

Przed uruchomieniem 2FA każdy użytkownik musi powiązać swoje konto z aplikacją generującą kody.

Po zalogowaniu kodem, komputer, który został dodany do listy zaufanych, może również zostać usunięty przez użytkownika z tej listy.

Dlaczego logowanie dwuskładnikowe (2FA) jest ważne?

Jak włączyć logowanie dwuskładnikowe 2FA?

W celu skonfigurowania 2FA, użytkownik zazwyczaj musi dodać drugi czynnik do swojego konta w ustawieniach bezpieczeństwa. Następnie, podczas logowania, zostanie poproszony o podanie drugiego czynnika, co może być kodem jednorazowym, kluczem fizycznym lub innym autoryzacyjnym elementem.

Warto pamiętać, że 2FA jest ważne dla ochrony konta online i jest zalecane dla większości usług internetowych, ponieważ dodaje warstwę zabezpieczeń, która utrudnia dostęp nieuprawnionym osobom.